Kısa Anlatım

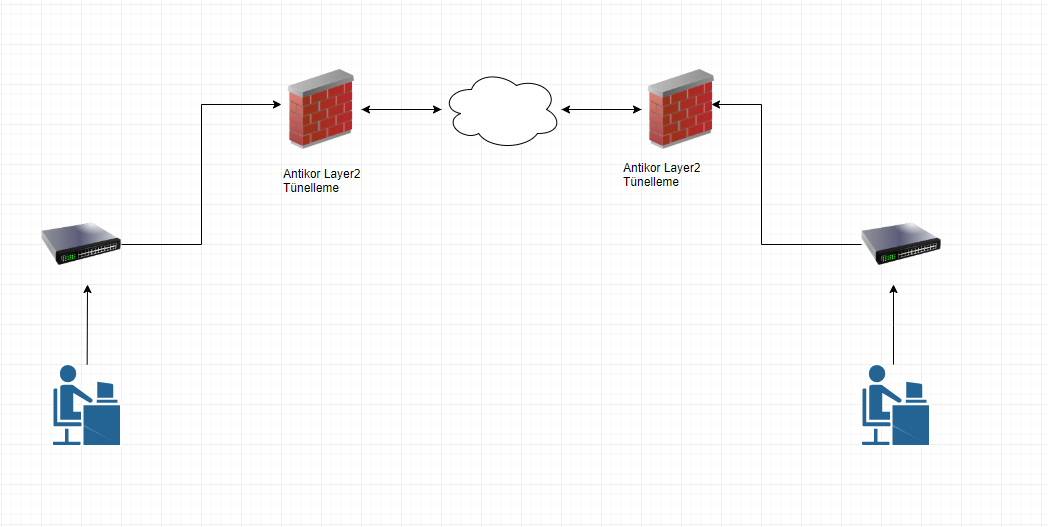

AntiKor Tünelleme, uzak ağlar arasında IP üzerinden Layer2 düzeyinde güvenli köprüleme yaparak kapalı bir ağ oluşturur. Ağlar arası iletişim şifreli olarak taşınır. Bir ağ, internet üzerinde başka ağ ile aynı switch’e bağlı gibi çalışır. Tünelleme kurulan karşılıklı IP adresleri arasında olan trafikte ayrıca IPsec şifreleme ile taşınabilir.

Network Şeması

Konfigürasyon

Önemli : Tünel bağlantısı yapılmadan önce kurumlar birbirleriyle Layer3 haberleşmeleri gerekmektedir.

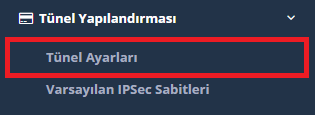

İlk olarak arayüzde Tünel Yapılandırması - tünel ayarları sayfası açılır.

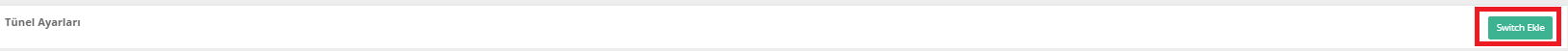

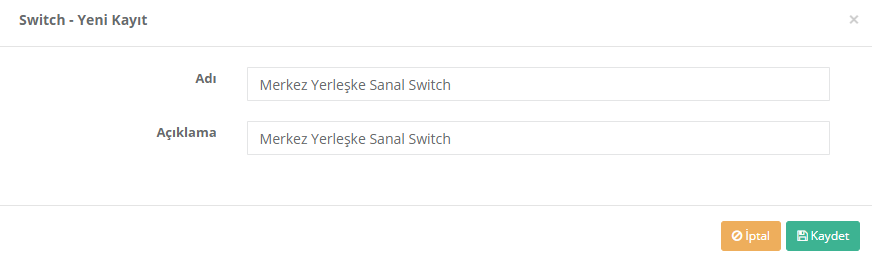

Açılan sayfada Switch ekle butonuna basılarak sanal bir switch oluşturulur, switche ad ve açıklama yazılır.

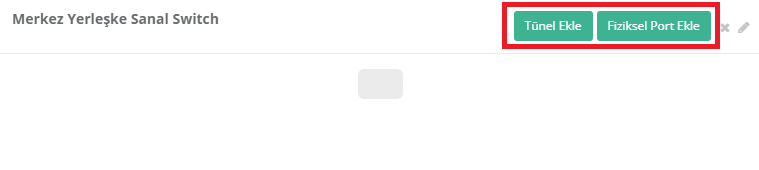

Switch ekleme işlemi yapıldıktan sonra, oluşturduğumuz switche fiziksel port ve tünel eklemesi yapılır.

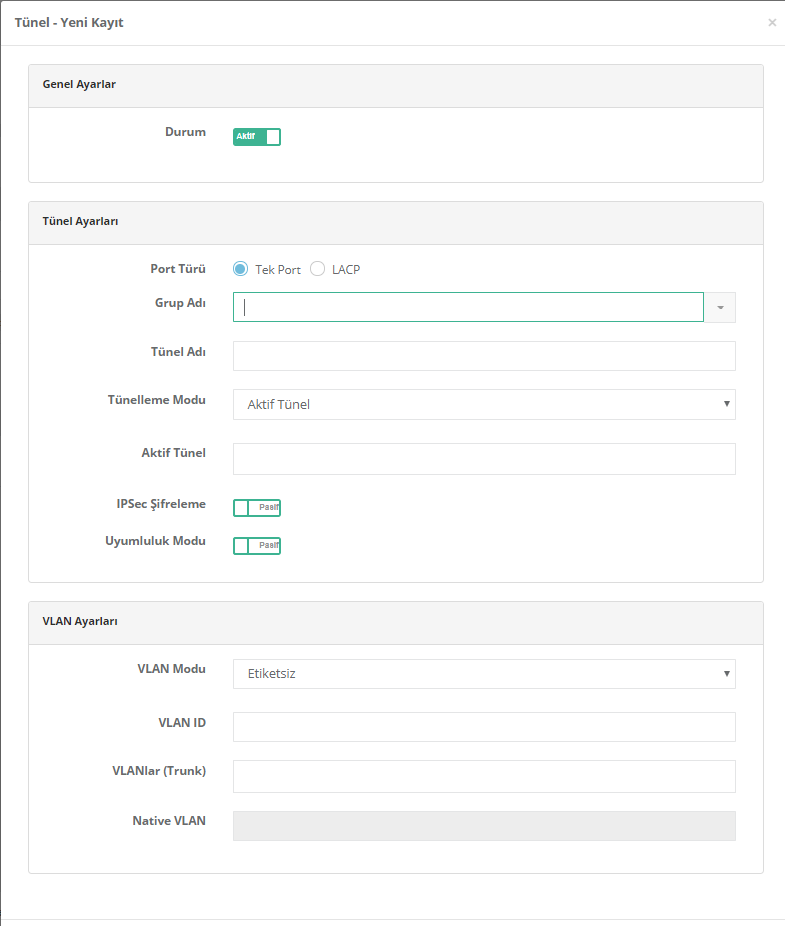

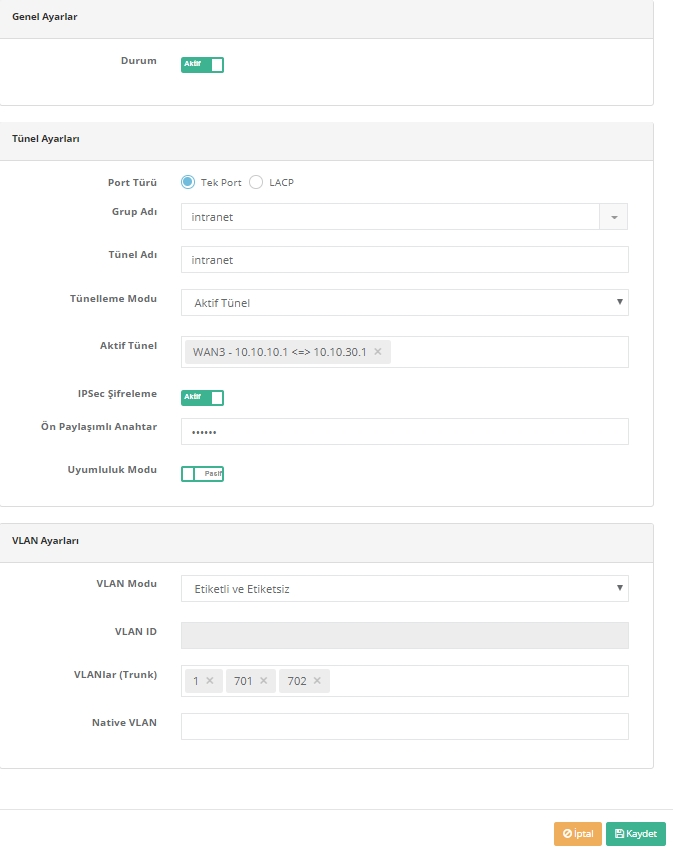

Tünel Ekleme

| Genel Ayarlar | Açıklama |

|---|---|

Durum |

Aktif veya pasif seçilir. |

| Tünel Ayarları | Açıklama |

|---|---|

Port Türü |

Tek port veya LACP seçilir. |

Grup adı |

Grup adı girilir. |

Tünel Adı |

Tünel Adı girilir. |

Tünelleme Modu |

Aktif Tünel seçilir. |

IPSec Şifreleme |

Aktif, Pasif durumu seçilir. |

Uyumluluk Modu |

Tünel v2 ile uyumlu çalışan moddur. |

Aktif Tünel |

Karşı tünel IP adresi yazılır. |

Vlan Modu |

Etiketsiz veya Etiketli ve Etiketsiz seçilir. |

Vlan ID |

VLAN ID yazılır. |

Vlanlar Trunk |

Taşınacak vlanlar yazılır. |

Native VLAN |

native vlan yazılır. |

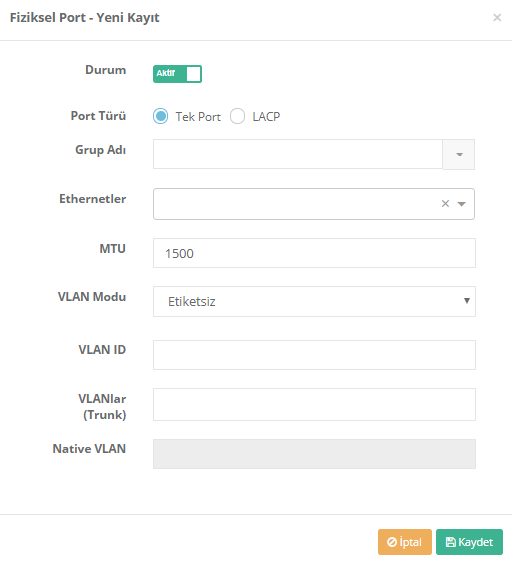

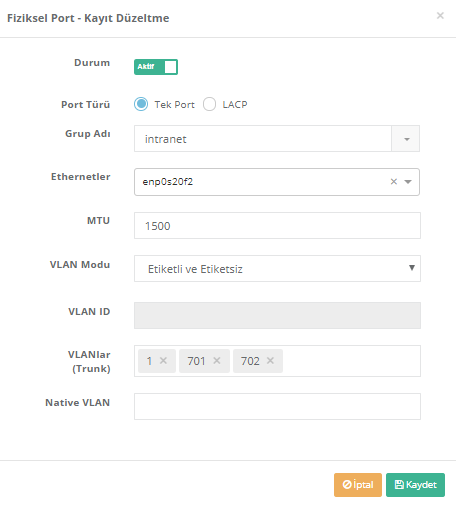

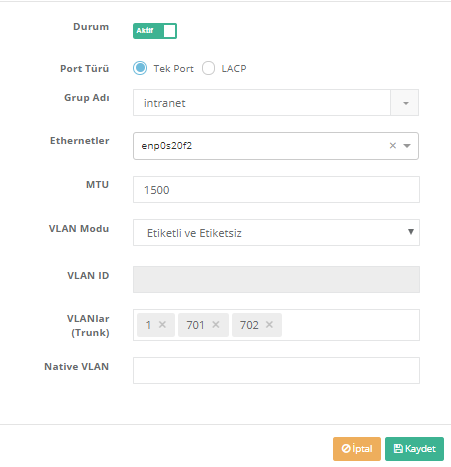

Fiziksel Port Ekleme

| Adı | Açıklama |

|---|---|

Durum |

Aktif Pasiflik durumu seçilir. |

Port Türü |

Tek port veya LACP seçilir. |

Ethernetler |

Taşınacak vlanlar için IPsiz bacağın olacağı ethernet arayüzü seçilir. |

MTU |

MTU değeri belirlenir. |

VLAN Modu |

Etiketsiz veya Etiketli ve Etiketsiz seçilir. |

VLAN ID |

VLAN ID yazılır. |

VLANlar Trunk |

Taşınacak vlanlar yazılır. |

Native VLAN |

native vlan yazılır. |

Switch Tarafında Yapılacak Ayarlar

Merkez Switch

Switch#show running-config

Building configuration...

vlan 1

name "DEFAULT_VLAN"

untagged 1-4,8-24

no ip address

tagged 5

no untagged 6-7

exit

vlan 702

name "Intranet_2"

untagged 7

tagged 5

exit

vlan 701

name "Intranet_1"

untagged 6

tagged 5

exit

Uç Nokta Switch

Switch#show running-config

Building configuration...

interface FastEthernet4/0/5

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 1,701,702

switchport mode trunk

!

interface FastEthernet4/0/6

switchport access vlan 701

switchport mode access

!

interface FastEthernet4/0/7

switchport access vlan 702

switchport mode access

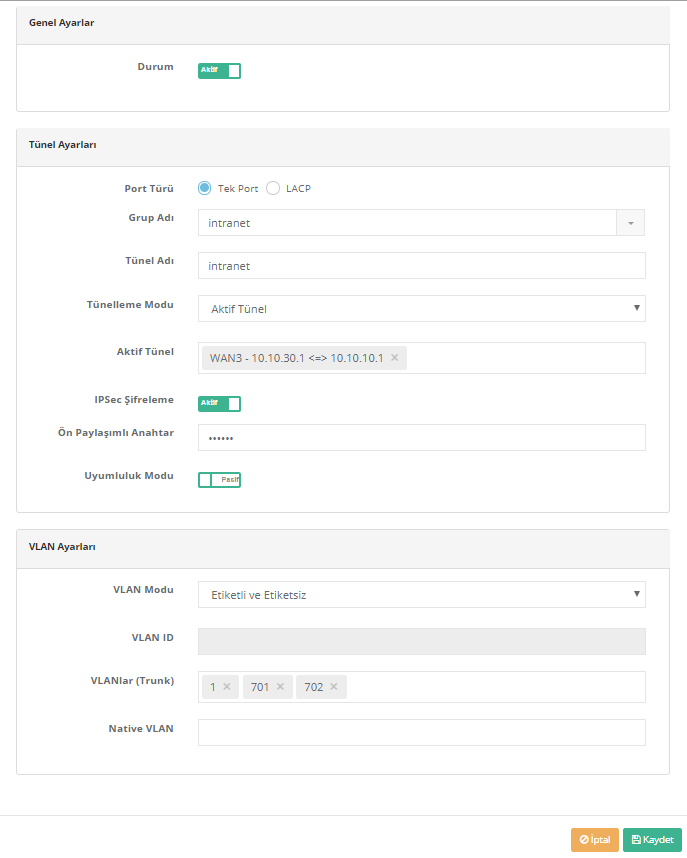

Merkez Yerleşke Tünelleme Ayarları

Tünel ayarları

Fiziksel Port Ayarları

Uç Yerleşke Tünelleme Ayarları

Tünel ayarları

Fiziksel Port Ayarları

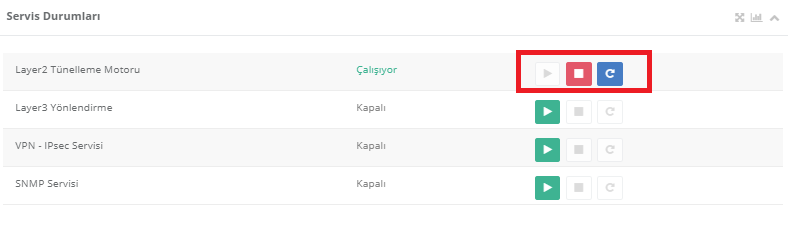

Tüm ayarlar tamamlandıktan sonra Gösterge panelinde Layer2 Tünelleme Motoru servisinin açılması gerekmektedir.

SSH ile Trafik Gözlemleme

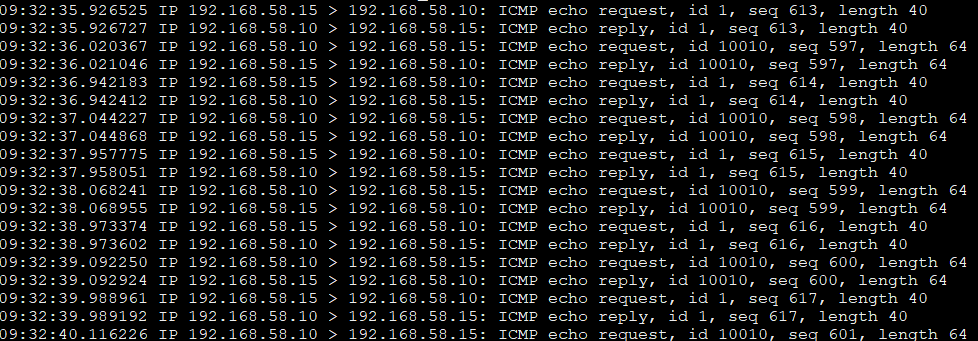

Merkez Antikor Tünelin arkasında 192.168.58.10, Uç yerleşke Antikor tünelin arkasında bulunan 192.168.58.15 IP adresleri tünel sayesinde aynı networkteymiş gibi birbirine ping atabilmektedir. Merkezden uç noktaya taşımış olduğumuz vlan trafiğini SSH’tan takip edebiliriz. tcpdump -ni enp0s20f2 (tünel ayarlarında taşımış olduğumuz IP’siz bacak). Trafiktende görüldüğü üzere tünel ile uç noktada bulunan herhangi bir cihazın MAC adresini taşıyabilirsiniz.

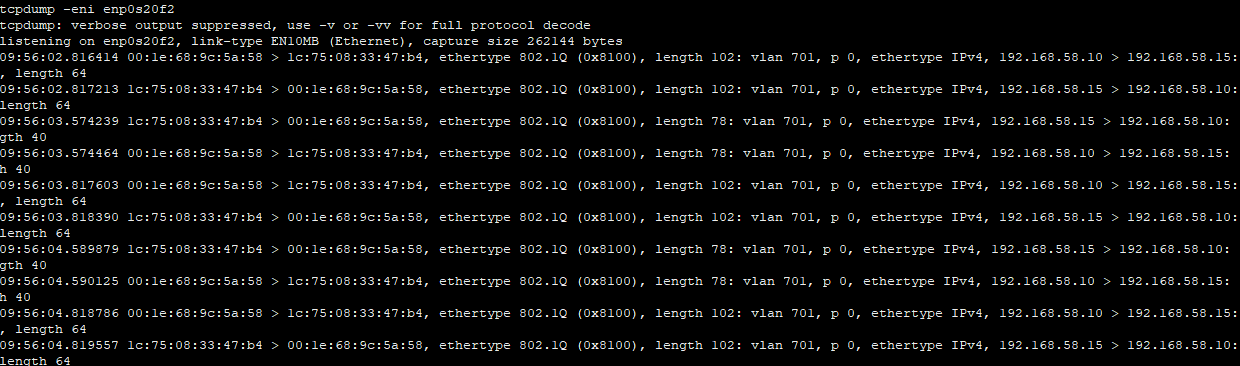

tcpdump -eni enp0s20f2 komutu ile vlan trafiğini görebilirsiniz.

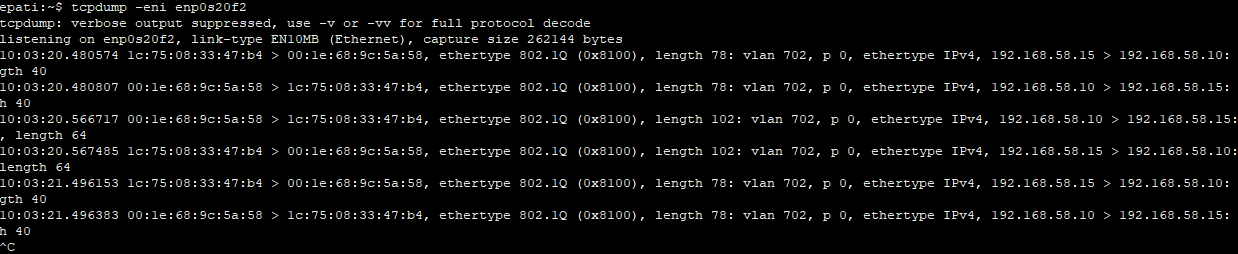

tcpdump -eni enp0s20f2 vlan 701 komutu ile vlan 701 trafiğini görebilirsiniz.

İki Tünel Arası trafiği IPsec ile Şifreleme

İlk olarak sırasıyla Tünel ayarları ardından Varsayılan IPsec sabitleri sayfası açılır.

Açılan sayfada default ayarlar kaydedilir. Ipsec sabitlerinde değişiklik yapılacaksa her iki tünelinde sabitleri aynı olmalıdır.

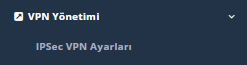

Daha sonra arayüzde VPN Yönetimi ardından IPsec VPN sayfası açılır.

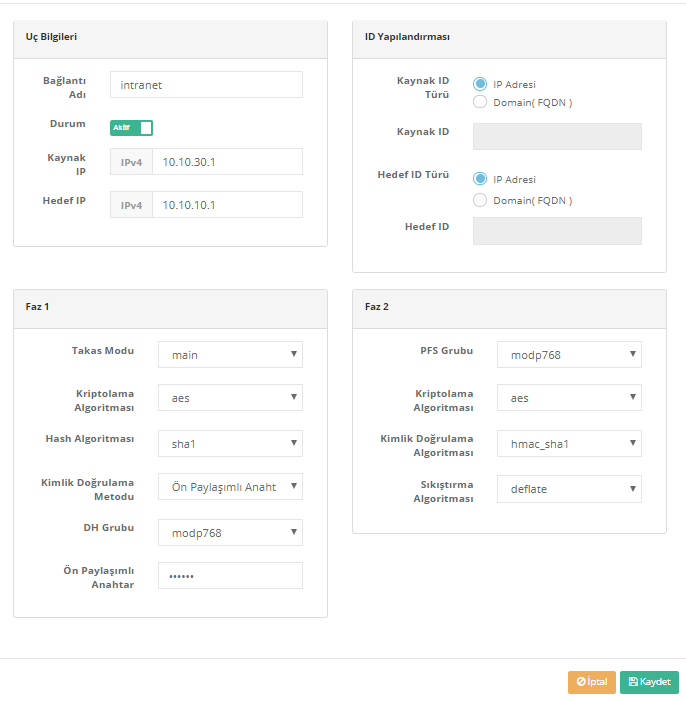

Açılan sayfada İki tünel ile ilgili gerekli ayarlar yapılır. Resimlerde Merkez ve Uç tünelin ayarları görünmektedir.

Merkez Tünel

Uç Nokta Tünel

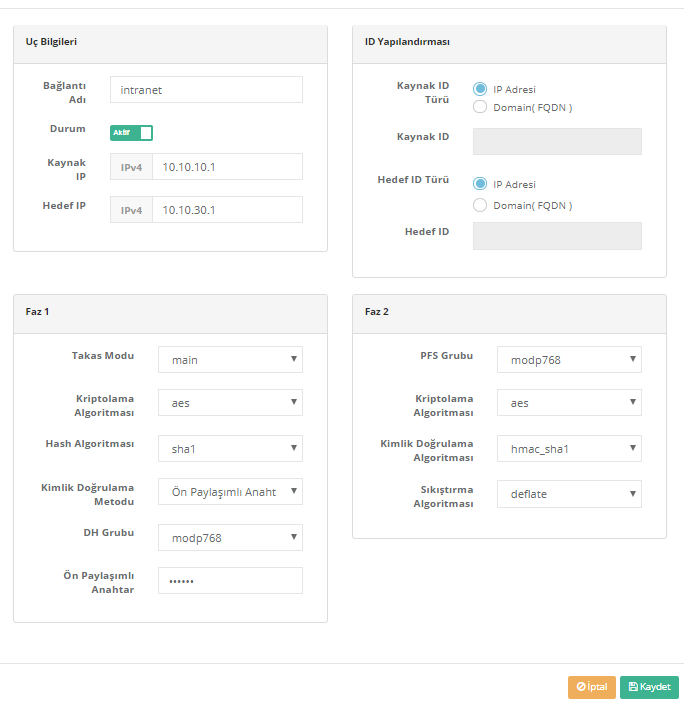

Tüm ayarlar tamamlandıktan sonra gösterge panelinde VPN - Ipsec servisi başlatılmalıdır.

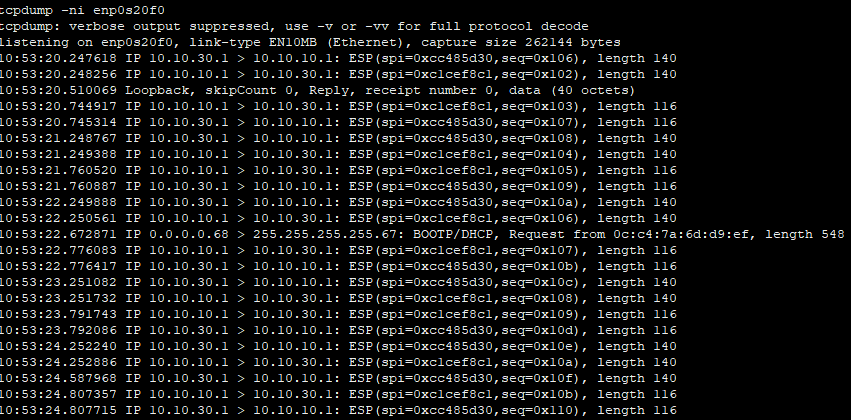

SSH ile IPsec Şifreleme trafiğini Gözlemlemek

SSH ile Ipsec trafiğinin sağlıklı aktığını görebilmek için tcpdump -ni enp0s2f0 (Tünelin WAN bacağı)* trafiği gözlemlenir trafikte **ESP paketi görünmesi IPsec şifrelemenin çalıştığını göstermektedir.

ESP (Encapsulating Security Payload – Kapsüllenen Güvenlik Yükü)

ESP nedir ?

ESP protokolu gizilik ve kimlik denetimini beraber sağlayabilir. Bu protokol öncelikli olarak AH tarafından sıra numarası verilmiş IP paketlerini belirlenmiş algoritmalardan faydalanarak şifrelemek ve hedefe ulaştığında aynı algoritmaları kullanarak çözümlemektir. Böylece AH tarafından oluşabilecek güvenlik açığı engellenmiş olur.

ePati Siber Güvenlik Teknolojileri San. ve Tic. A.Ş.

Mersin Üniversitesi Çiftlikköy Kampüsü

Teknopark İdari Binası Kat:4 No: 411

Posta Kodu: 33343

Yenişehir / Mersin / TÜRKİYE

Web: www.epati.com.tr

e-Posta: bilgi@epati.com.tr

Tel: +90 324 361 02 33

Faks: +90 324 361 02 39